| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- Whois #정보보안교육 #webhacking.kr

- 아주대학교 #Whois #정보보안교육 #4주차

- SuNiNaTaS #mandu-mandu #AjouUniv #forensics

- HackCTF

- webhacking

- Allocation Starategy

- Memory Virtualization

- N0NamedWargame #mandu-mandu #forensics #left_side_B

- Pwnable

- N0NamedWargame #AjouUniv #mandu-mandu #forensics

- 스케줄링

- ftz

- Whois #정보보안교육 #AjouUniv #Pwnable

- AjouUniv #SuniNatas #Web

- 아주대학교

- Whois #AjouUniv #정보보안교육 #Pwnable

- Dreamhack

- AjouUniv #Whois #정보보안교육

- AjouUniv #Whois #정보보안교육 #Pwnable

- Variable Partition

- python

- 운영체제

- hackerschool

- 사이버보안학과

- 코딩도장

- AjouUniv #Whois #Reversing

- Whois #정보보안교육 #Ajou

- systemhacking

- N0Named

- N0NamedWargame #mandu-mandu #forensics #길에서주어온만두

- Today

- Total

chipkkang9's story

[HackCTF] Button 문제 write-up 본문

문제소개

문제풀이

꽤나 정직한 문제이다.

Button이라는 문제라고 해서 들어가보았다.

버...튼..?

음... 아무리 버튼을 광클해대도 뭔가 변하는 것은 없다.

무언가를 해보기 전에 관리자도구를 켜 소스코드를 확인해보면,

button을 누르면 button의 값을 전송하고

그 방식은 POST임을 알 수 있다.

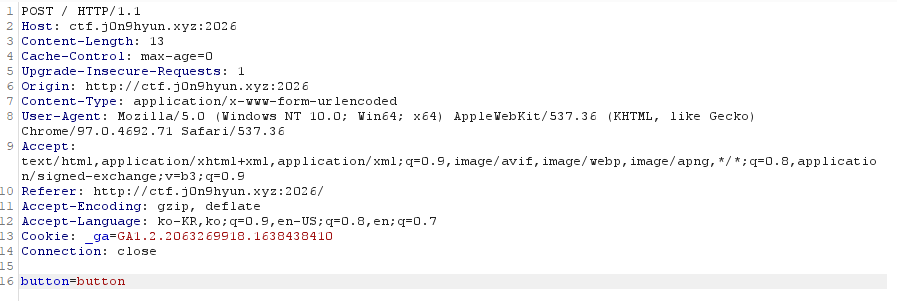

그래서 일단 무지성으로 Burp Suite를 열어서 Button 입력을 보내보았다.

(Burp Suite를 잘 모른다면, 관련 문서를 참고하거나 아래 주소를 참조하길 바란다.)

https://shchip-kkang.tistory.com/42

Burp Suite를 사용하는 이유

Burp Suite란? 프록시(Proxy)를 사용하여 네트워크에서 통신하는 패킷을 가로채 사용자가 원하는 분석 및 조작 그리고 확인 등을 할 수 있게 도와주는 툴이다. 그 외에도 다양한 기능을 이용해 취약

shchip-kkang.tistory.com

딱 봐도 조작할 수 있을 것만 같은 키워드가 보인다.

이것을 눈치채지 않다고 하더라도 문제 페이지에서 대놓고 말해주고 있다.

"아래의 버튼으로 하여금 플래그를 출력하게 해줘!"

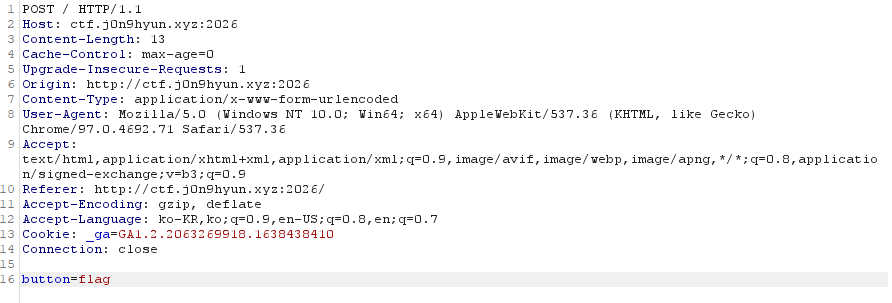

그래서 button이라고 표시되어 있는 부분을 flag로 고쳐준 후,

다시 요청을 보내보자.

그러면 예쁘게 flag가 출력될 것이다.

'CTF > Web' 카테고리의 다른 글

| [Webhacking.kr] challenge old-01 문제 write-up (0) | 2022.03.01 |

|---|---|

| [HackCTF] 보물 문제 write-up (0) | 2022.02.10 |

| [HackCTF] Hidden 문제 write-up (0) | 2022.02.09 |

| [HackCTF] / 문제 write-up (0) | 2022.02.09 |

| [Lord of SQLInjection] wolfman, darkelf, orge 문제 write-up (0) | 2022.01.23 |