| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- N0NamedWargame #mandu-mandu #forensics #left_side_B

- 코딩도장

- Whois #AjouUniv #정보보안교육 #Pwnable

- 운영체제

- N0Named

- Memory Virtualization

- 아주대학교 #Whois #정보보안교육 #4주차

- Whois #정보보안교육 #webhacking.kr

- AjouUniv #Whois #정보보안교육

- webhacking

- HackCTF

- Whois #정보보안교육 #Ajou

- 사이버보안학과

- Allocation Starategy

- 아주대학교

- SuNiNaTaS #mandu-mandu #AjouUniv #forensics

- N0NamedWargame #AjouUniv #mandu-mandu #forensics

- systemhacking

- ftz

- Pwnable

- 스케줄링

- N0NamedWargame #mandu-mandu #forensics #길에서주어온만두

- AjouUniv #Whois #정보보안교육 #Pwnable

- Variable Partition

- python

- Dreamhack

- AjouUniv #Whois #Reversing

- hackerschool

- AjouUniv #SuniNatas #Web

- Whois #정보보안교육 #AjouUniv #Pwnable

- Today

- Total

chipkkang9's story

[N0Named Wargame Season 2] 유출된 자료 거래 사건 [4] 문제풀이 본문

준비물

nonamed.vmdk, AccessData FTK Imager, Veracrypt

https://accessdata.com/product-download/ftk-imager-version-4-5

FTK Imager Version 4.5

AccessData provides digital forensics software solutions for law enforcement and government agencies, including the Forensic Toolkit (FTK) Product.

accessdata.com

https://www.veracrypt.fr/en/Downloads.html

VeraCrypt - Free Open source disk encryption with strong security for the Paranoid

www.veracrypt.fr

문제소개

문제풀이

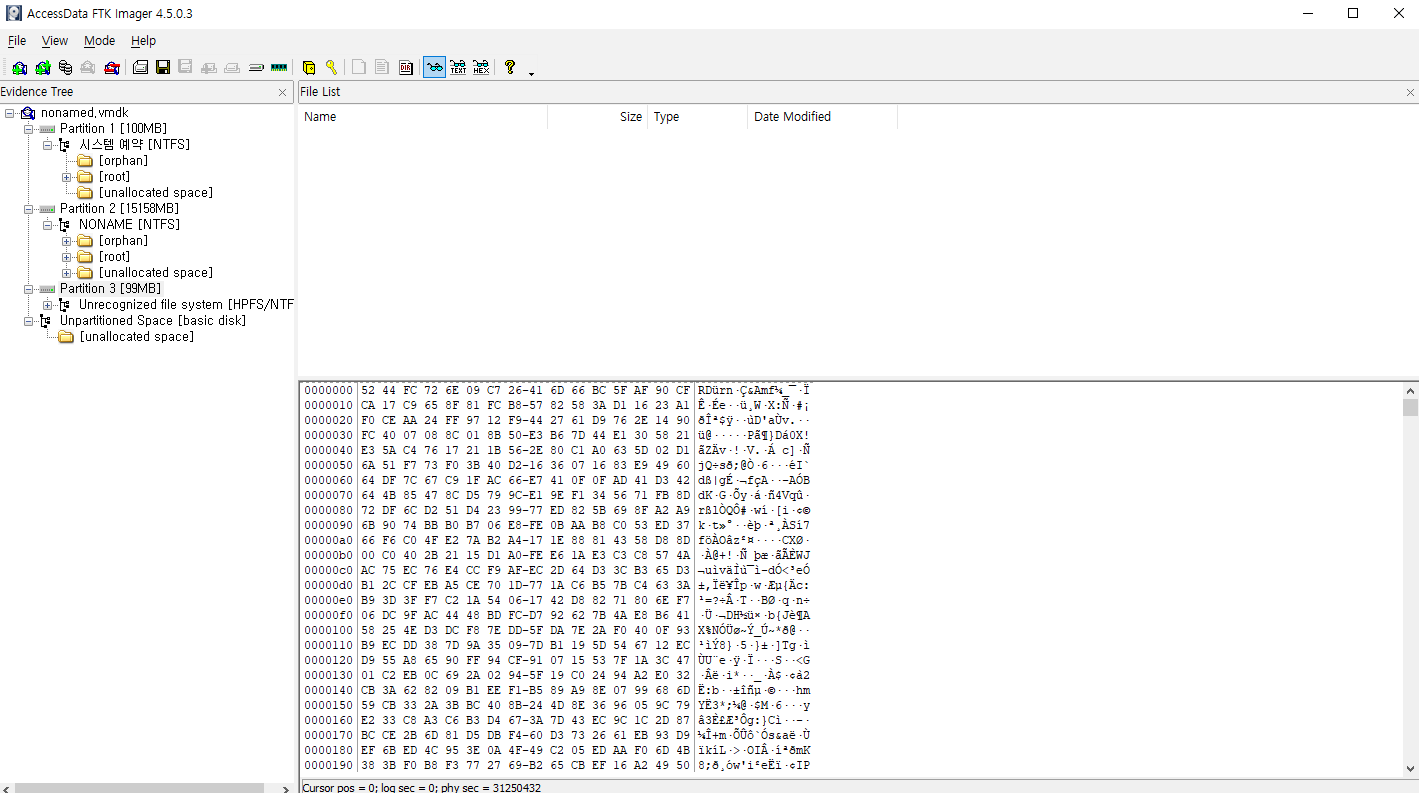

마지막 유출 자료 거래 사건의 주제는 어떤 하드에 암호화된 문서를 찾아내는 것이다.

이 문제에서는 암호화된 문서를 찾아서 복호화 하는 것이 주된 목적일 것이다.

그럼 어떻게 복호화를 진행하는 것이 좋을까?

이에 대한 힌트는 거래 사건 [2]에 대해 올렸던 포스팅을 참고하면 된다.

해당 포스팅에서 봤었던 검색 기록들을 보면 'VeraCrypt'라는 프로그램이 있는 것을 알 수 있다.

검색해 본 결과, VeraCrypt 프로그램은

"하드디스크를 비롯한 USB 외장하드의 암/복호화가 모두 가능한 오픈소스 무료 프로그램"

이라고 한다.

아마 사용자는 VeraCrypt를 이용하여 하드디스크를 암호화했을 가능성이 크다고 생각한다.

그럼 과연 암호화된 파일이 들어가 있는 하드디스크는 무엇일까?

아무래도 세 가지 파티션 중, 유일하게 'Unrecognized file system'이 가장 의심스러운 것은 당연할 것이다.

그럼 Partition 3를 'Export Disk Image'를 통해 하드디스크를 추출해보자.

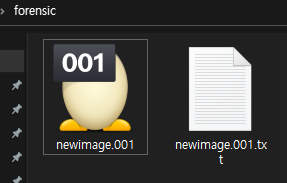

Export Disk Image > Add > Raw(dd) > (안써도 됨) 이 절차를 거치면 아래와 같은 화면이 나온다.

그렇게 나오면 자신이 편한 파일 경로를 정하고, 이미지파일 이름을 정해준 후, Finish 한다.

그러면 경로를 정해준 경로에 아래와 같은 이미지파일이 생성된다.

그 후에는 이 이미지 파일을 복호화해주기 위해서 VeraCrypt를 이용해 마운트과정을 거쳐야 한다.

VeraCrypt를 실행한 후, 파일 선택 > 이미지 파일 선택 > 마운트를 하면 아래의 화면이 나온다.

음... 역시 이렇게 바로 풀리면 너무 쉽겠지?

여기에 필요한 패스워드가 필요한 모양이다.

다시 Access FTK Imager로 돌아가 패스워드를 찾아보자.

여기서는 특별히 단서가 존재하지는 않았고, 휴지통을 뒤적거리다보니 찾을 수 있었다.

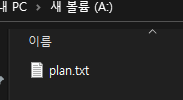

이렇게 찾은 패스워드를 입력해주니, 이미지 파일이 복호화되었다.

그리고 해당 파일을 더블클릭해주면,

plan이라는 이름을 가진 txt 파일이 나오고, 이를 열어보면 flag가 무엇인지 알 수 있다.

레퍼런스

마운트: 저장 장치에 접근할 수 있는 경로를 디렉터리 구조에 편입시키는 작업

https://ko.wikipedia.org/wiki/%EB%A7%88%EC%9A%B4%ED%8A%B8

마운트 - 위키백과, 우리 모두의 백과사전

ko.wikipedia.org

https://extrememanual.net/34032

디스크 암호화 프로그램 Veracrypt 사용법 - 익스트림 매뉴얼

윈도우는 운영체제에서 지원하는 BitLocker(비트로커)를 이용해 디스크를 암호화해 파일을 보호할 수 있는 기능이 있지만 윈도우 프로 버전 이상에서만 사용 가능하기 때문에 윈도우 홈 버전 사용

extrememanual.net

'CTF > Forensic' 카테고리의 다른 글

| [SuNiNaTaS] 30번 문제풀이 (0) | 2021.07.28 |

|---|---|

| [N0Named Wargame Season2] 유출된 자료 거래 사건 [3] 문제풀이 (0) | 2021.07.22 |

| [N0Named Wargame Season2] 유출된 자료 거래 사건 [2] 문제풀이 (0) | 2021.07.22 |

| [N0Named Wargame Season2] 우리의 추억들 문제풀이 (0) | 2021.07.20 |

| [N0Named Wargame Season 2] infect 문제풀이 (0) | 2021.07.20 |