| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- 사이버보안학과

- 스케줄링

- Whois #AjouUniv #정보보안교육 #Pwnable

- Dreamhack

- N0NamedWargame #mandu-mandu #forensics #길에서주어온만두

- AjouUniv #Whois #정보보안교육 #Pwnable

- hackerschool

- N0NamedWargame #AjouUniv #mandu-mandu #forensics

- 코딩도장

- Whois #정보보안교육 #AjouUniv #Pwnable

- webhacking

- Variable Partition

- 아주대학교 #Whois #정보보안교육 #4주차

- N0NamedWargame #mandu-mandu #forensics #left_side_B

- Memory Virtualization

- SuNiNaTaS #mandu-mandu #AjouUniv #forensics

- python

- 아주대학교

- AjouUniv #SuniNatas #Web

- AjouUniv #Whois #정보보안교육

- systemhacking

- ftz

- 운영체제

- Whois #정보보안교육 #webhacking.kr

- AjouUniv #Whois #Reversing

- Allocation Starategy

- HackCTF

- Whois #정보보안교육 #Ajou

- Pwnable

- N0Named

- Today

- Total

chipkkang9's story

[N0Named Wargame Season 2] infect 문제풀이 본문

준비물

infect.ad1, AccessData FTK Imager, DB Browser(SQLite)

https://accessdata.com/product-download/ftk-imager-version-4-5

FTK Imager Version 4.5

AccessData provides digital forensics software solutions for law enforcement and government agencies, including the Forensic Toolkit (FTK) Product.

accessdata.com

DB Browser for SQLite

DB Browser for SQLite The Official home of the DB Browser for SQLite Screenshot What it is DB Browser for SQLite (DB4S) is a high quality, visual, open source tool to create, design, and edit database files compatible with SQLite. DB4S is for users and dev

sqlitebrowser.org

문제소개

문제풀이

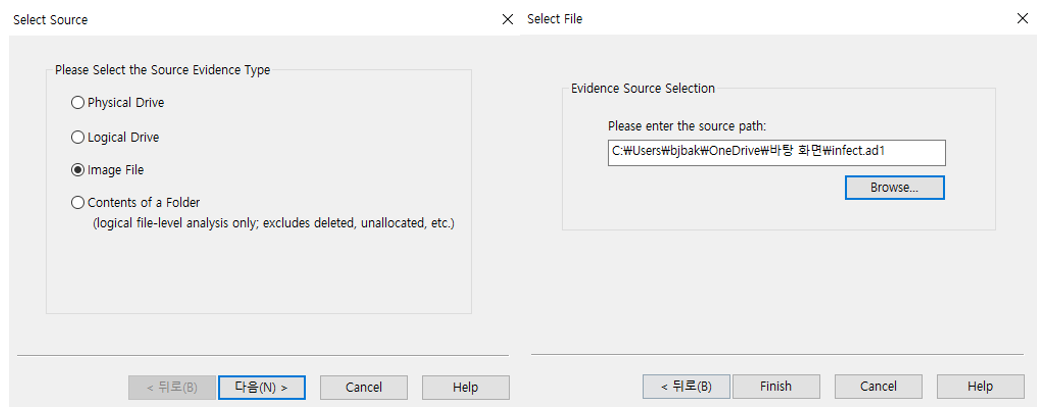

우선 다운받아야 하는 infect.ad1 파일이 이미지 파일이므로 AccessData FTK Imager로 열어보았다.

AccessData FTK Imager를 켜고 우선 Recycle.Bin 즉, 휴지통을 뒤적뒤적해보았다.

별 이상한 거라곤 깃발모양 이미지 파일 말고는 딱히 없었고, 사용자는 유튜브를 좋아해보였다.

그 후에는 어떤 파일을 깔았을 때 바이러스가 침입했을지 알아보기 위해 밑에 있는 Users 폴더에 있는 Downloads 폴더를 들어갔다.

아니나 다를까, VB0x1nst4ller_crackversion.exe 라는 프로그램이 존재한다는 것을 알 수 있었다.

하지만, 이 프로그램이 악성행위를 하는 프로그램인지는 알 수 없었다.

그래서 '악성 프로그램이 들어온 경로는 무언가를 다운받았기 때문이 아닐까?' 라는 의심을 가지게 되었고,

사용자의 검색기록을 찾아보기로 했다.

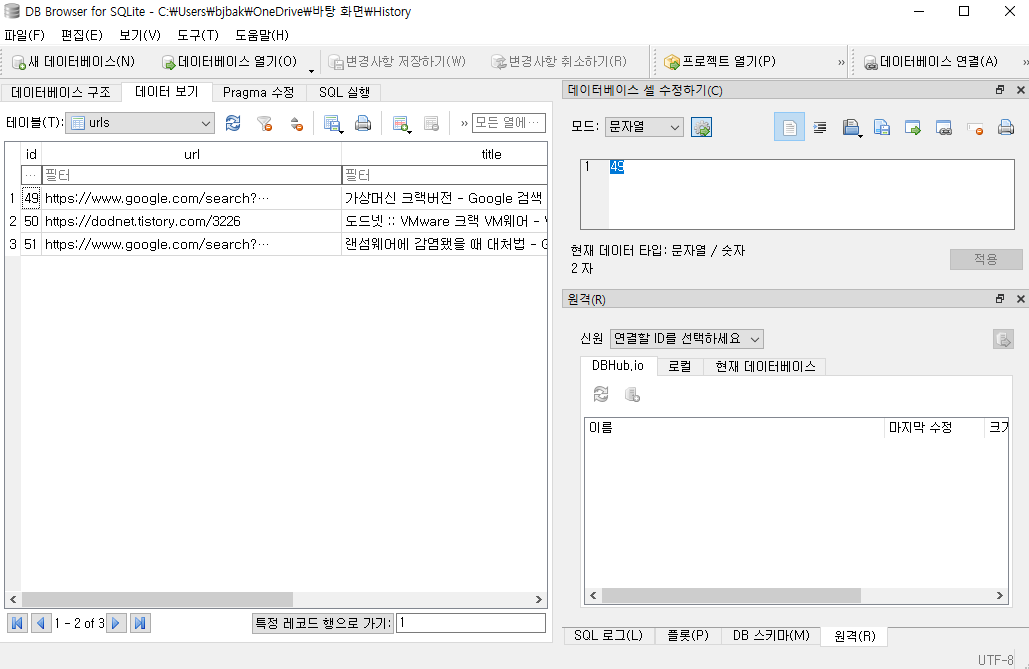

크롬의 방문기록이나 다운로드 기록이 담긴 History 파일의 경로는,

\[root]\Users\username\AppData\Local\Google\Chrome\UserData\Default\History 라고 포렌식 교육에서 배웠다.

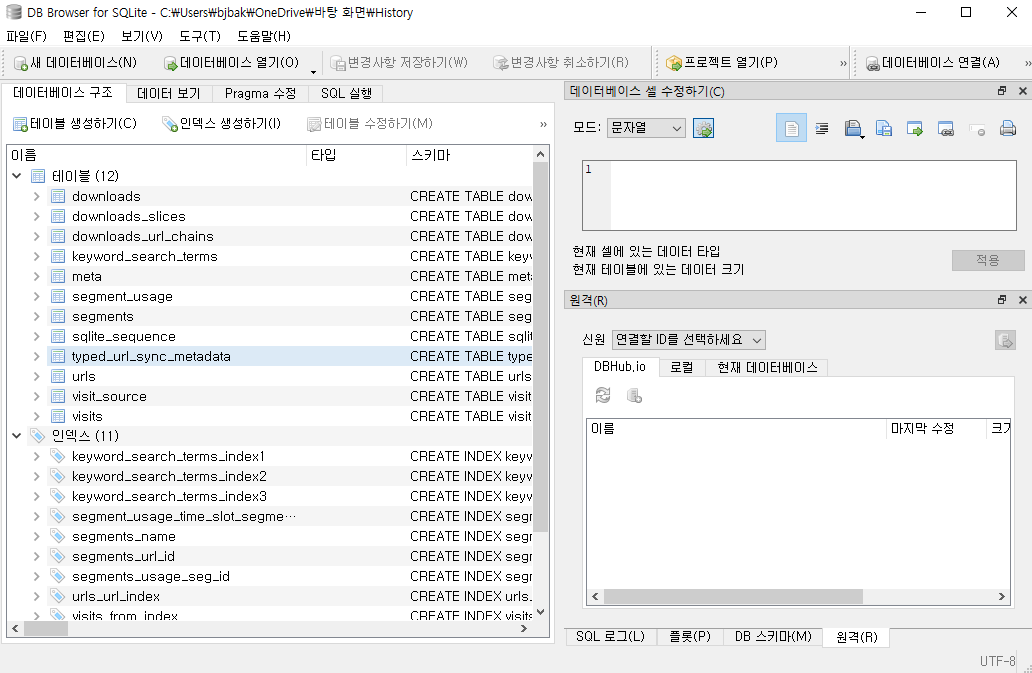

과연 사용자가 어떤 프로그램을 다운받았을까... DB Browser(SQLite)를 사용하면,

데이터베이스에 저장된 내용(방문기록, 다운기록 등)들을 볼 수 있다.

우선 History 파일을 우클릭 > Export Files 하여 추출했다.

그 후, 추출한 History 파일을 DB Broswer 프로그램에 넣었다.

화면을 보고 딱 감이 왔다.

VMware의 크랙 버전을 다운 받으려다가 랜섬웨어에 감염된 모양이다.

그러면 VMware가 언제 처음 실행되었는지를 알면, flag를 얻을 수 있을 것이다.

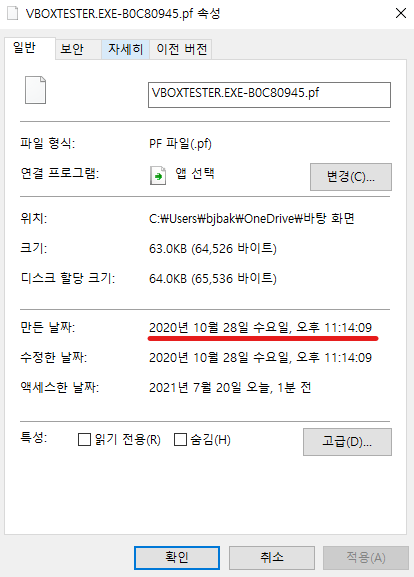

.exe 파일이 생성되고 최초로 실행되면 pf파일이 생성이 된다.

따라서 pf파일이 생성된 시각은 .exe 프로그램이 최초로 실행된 시각을 말하고,

pf파일이 수정된 시각은 .exe 프로그램이 실행된 최근의 시각을 말한다.

이를 이용하기 위해 AccessData FTK Imager를 이용해 VMware와 관련된 pf파일을 찾아보자.

[root]/Windows/Prefetch에 들어가보니, VBOX로 시작하는 exe 프로그램의 pf파일을 찾을 수 있었다.

과연 VboxTester라는 프로그램이 악성행위를 하는 프로그램인지를 확인해 볼 필요가 있을 것이다.

VboxTester.exe 라는 파일을 찾아서 추출하여 열어보니, 조금 귀여운(?) 악성 프로그램임을 알 수 있었다.

프로그램을 실행하니 여러 데이터파일이 나왔고, 이에 딸려 나온 텍스트 파일이 있었다.

아무래도 제대로 찾은 모양이다.

그럼 이 프로그램의 pf 파일을 추출하여 언제 만들어졌는지를 알아보자.

pf파일을 추출하여 파일의 속성 창을 보면 파일이 언제 생성됐는지 알 수 있고 이는 곧, flag이다.

'CTF > Forensic' 카테고리의 다른 글

| [N0Named Wargame Season2] 유출된 자료 거래 사건 [2] 문제풀이 (0) | 2021.07.22 |

|---|---|

| [N0Named Wargame Season2] 우리의 추억들 문제풀이 (0) | 2021.07.20 |

| [N0Named Wargame Season2] Left Side B (0) | 2021.07.14 |

| [N0Named Wargame Season2] 길에서 주어온 만두 문제풀이 (0) | 2021.07.14 |

| [N0Named Wargame Season2] 입사 테스트[2] 문제풀이 (0) | 2021.07.14 |