| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- hackerschool

- Memory Virtualization

- Dreamhack

- Whois #정보보안교육 #webhacking.kr

- ftz

- 운영체제

- webhacking

- AjouUniv #Whois #정보보안교육 #Pwnable

- 코딩도장

- AjouUniv #SuniNatas #Web

- N0NamedWargame #AjouUniv #mandu-mandu #forensics

- python

- AjouUniv #Whois #정보보안교육

- N0NamedWargame #mandu-mandu #forensics #길에서주어온만두

- SuNiNaTaS #mandu-mandu #AjouUniv #forensics

- Whois #정보보안교육 #Ajou

- systemhacking

- 스케줄링

- 사이버보안학과

- AjouUniv #Whois #Reversing

- Pwnable

- 아주대학교 #Whois #정보보안교육 #4주차

- N0Named

- Whois #정보보안교육 #AjouUniv #Pwnable

- Variable Partition

- HackCTF

- N0NamedWargame #mandu-mandu #forensics #left_side_B

- Allocation Starategy

- 아주대학교

- Whois #AjouUniv #정보보안교육 #Pwnable

- Today

- Total

chipkkang9's story

[N0Named Wargame Season2] MagicIMAGE 문제풀이 본문

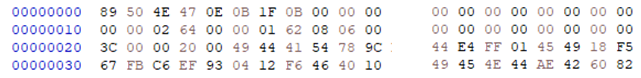

준비물: mandu.png, HxD

음.. 이게 뭘까... 요즘 만두맛의 비결은 여백인가보다. 아무래도 가만히 두고 볼 수는 없으니 HxD프로그램에 넣고 돌려보기로 했다. header signature와 footer signature가 맞게 들어가 있는지 확인해보기 위해서이다.

.png확장자의 file signature는 [89 50 4E 47 0D 0A 1A 0A] 형태의 header signature, [49 45 4E 44 AE 42 60 82] 형태의 footer signature로 구성되어있기 때문에 크게 틀린 것은 없다..... 일줄 알았으나!! 아주 다른 것이 있었다! 바로 header signature를 주목해서 보면 mandu.png에는 [89 50 4E 47 0E 0B 1F 0B]의 형태로, 뭔가 오묘하게 다른 부분이 있어서 수정해주었다.

그렇게 어렵지 않은 문제였던 것 같다! file signature를 제대로 알고 있는지를 물었던 문제였던 것 같다!

file signature에 관해서는 아래의 블로그를 참고했다.

http://forensic-proof.com/archives/300

파일 시그니처 모음 (Common File Signatures) | FORENSIC-PROOF

forensic-proof.com

'CTF > Forensic' 카테고리의 다른 글

| [N0Named Wargame Season 2] infect 문제풀이 (0) | 2021.07.20 |

|---|---|

| [N0Named Wargame Season2] Left Side B (0) | 2021.07.14 |

| [N0Named Wargame Season2] 길에서 주어온 만두 문제풀이 (0) | 2021.07.14 |

| [N0Named Wargame Season2] 입사 테스트[2] 문제풀이 (0) | 2021.07.14 |

| [Suninatas] 21번 문제풀이 (0) | 2021.07.14 |