| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- AjouUniv #SuniNatas #Web

- N0NamedWargame #mandu-mandu #forensics #left_side_B

- webhacking

- 사이버보안학과

- Whois #정보보안교육 #Ajou

- Variable Partition

- 아주대학교 #Whois #정보보안교육 #4주차

- python

- 코딩도장

- AjouUniv #Whois #정보보안교육 #Pwnable

- AjouUniv #Whois #Reversing

- 스케줄링

- Memory Virtualization

- N0Named

- HackCTF

- AjouUniv #Whois #정보보안교육

- systemhacking

- Whois #정보보안교육 #webhacking.kr

- Whois #AjouUniv #정보보안교육 #Pwnable

- Pwnable

- 아주대학교

- N0NamedWargame #AjouUniv #mandu-mandu #forensics

- Dreamhack

- 운영체제

- ftz

- hackerschool

- Allocation Starategy

- N0NamedWargame #mandu-mandu #forensics #길에서주어온만두

- Whois #정보보안교육 #AjouUniv #Pwnable

- SuNiNaTaS #mandu-mandu #AjouUniv #forensics

- Today

- Total

chipkkang9's story

[Whois 정보보안교육] assemlator 문제풀이 본문

준비물

IDA Pro 7.0, Linux 작업환경 (본인은 kali linux를 사용함)

IDA Pro – Hex Rays

Substantial changes Is to be expected in every release: new features, supported processors, etc which are all added after deliberation and discussion.

hex-rays.com

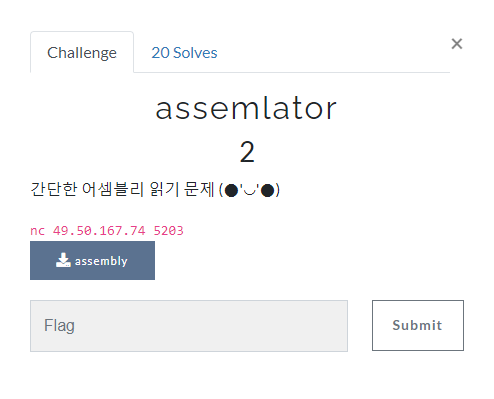

문제소개

문제풀이

세 번째 문제는 assemlator 문제이다.

문제 설명을 보니 어셈블리언어를 읽는 문제같다.

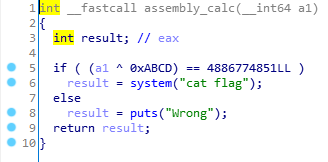

IDA로 바로 파일을 열어보았다.

조금 의심스러운 함수는 12번째 줄에 assembly_calc라는 함수이다.

들어가보니 다음과 같은 화면이 나왔다.

천천히 해석해보도록 하자.

main 함수 11번째줄을 보면, v4에 scanf를 통해 정수를 입력받고 있다.

그리고, 입력받은 v4로 assembly_calc함수에서

0xABCD와 XOR 연산한 값이 4886774851과 같은지를 비교한 후,

같다면 flag를 토해내고,

아니면 Wrong을 출력하는 프로그램같다.

4886774851은 hex 값으로 따지면,

0x123464443과 같으므로, 0xABCD와 XOR 연산했을 때 해당 같이 나오는 값은

0x12346EF8E밖에 없음을 알 수 있다.

따라서 a1의 hex값은 12346EF8E이고, 이는 10진수로

4886818702이므로 이 값이 답임을 알 수 있다.

그대로 넣어주면 flag가 출력되는 간단한 문제였다!

'CTF > Pwnable' 카테고리의 다른 글

| [Whois 정보보안교육] Part-time Job 문제풀이 (0) | 2021.12.06 |

|---|---|

| [Whois 정보보안교육] canacode 문제풀이 (0) | 2021.11.29 |

| [Whois 정보보안교육] passcode 문제풀이 (0) | 2021.11.29 |

| [Whois 정보보안교육] assembly 문제풀이 (0) | 2021.11.29 |

| [Whois 정보보안교육] system 문제풀이 (0) | 2021.11.22 |